What is Phishing?

피싱은 기술적인 공격보다는 사회 공학적인 공격의 일종으로, 공격자가 개인, 기업, 또는 서비스를 가장하여 피해자로부터 민감한 데이터나 금전을 훔치려는 방식입니다.

피싱의 정의

피싱 공격에서 공격자는 피해자를 속여 가짜 웹사이트로 유도하여 개인 정보나 금융 정보를 유출하도록 합니다. 여기에는 비밀번호, 계좌 ID, 신용 카드 정보 등이 포함됩니다. 또한, 공격자는 피해자에게 악성 소프트웨어를 다운로드하게 하여 장치나 네트워크에 침투할 수 있습니다. 피해자가 악성 사이트에 접속하도록 유도하고, 그곳에서 자격 증명을 위한 정보를 탈취하는 방식도 사용됩니다.

피싱의 다양한 유형

피싱은 여러 가지 유형으로 나눌 수 있으며, 각 유형은 서로 다른 대상으로 다른 위험성을 가지고 있습니다. 사이버비트 강의에서는 피싱을 크게 4가지 유형으로 분류하고 있습니다.

일반 캠페인(General Campaign)

일반 캠페인은 특정 사용자를 타겟으로 하지 않는 피싱 공격입니다. 이 캠페인의 목표는 가능한 많은 사람들을 속여 자격 증명을 제공하거나 악성 소프트웨어를 다운로드하게 하거나 금전을 지불하도록 유도하는 것입니다. 공격자는 피해자가 누구인지에 대해 신경 쓰지 않습니다.

타켓 캠페인/스피어 피싱(Targeted Campaign/Spear-Phishing)

타겟 캠페인, 즉 스피어 피싱은 특정 개인이나 그룹을 대상으로 하는 공격입니다. 공격자는 목표에 대한 정보를 수집하고, 타겟의 개인 정보를 적절하게 섞은 더 정교한 메시지를 사용하여 공격합니다. 이러한 캠페인은 보통 특정 조직의 네트워크를 겨냥합니다.

웨일링(Whaling)

웨일링(고래잡이)는 말 그대로 일반 직원보다 더 큰 권한을 가지고 있는 고위직을 대상으로 한 공격입니다. 고위직들은 네트워크에서 높은 권한을 가지고 있어, 공격자가 이들의 이메일을 침해하면, 이를 이용해 다른 임직원들에게 보안을 위협하는 행동을 요구하여 더더욱 보안을 악화시킬 수 있습니다.

임원 사칭(Executive Impersonation)

임원 사칭 공격은 웨일링 공격의 일환이라고도 할 수 있지만, 조직의 이메일 없이도 실행될 수 있습니다. 이 유형의 피싱에서는 공격자가 고위 임원을 사칭하여 특정 행동을 요구하는 명령을 내립니다. 만약 타겟이 별다른 의심없이 이를 수용한다면 조직의 보안을 위협하거나 재정 상태에 악영향을 미칠 수 있습니다.

Indicators for Phishing Emails and Websites

일반적인 인사말

대부분의 서비스는 사용자를 "친애하는 고객님"와 같이 뭉뚱그려 부르지 않습니다. 서비스 등록 과정에서 우리는 이름과 같은 주요 데이터를 제공하기 때문에, 개인적인 인사말이 아닌 일반적인 인사말로 시작하는 경우는 피싱일 가능성이 높습니다.

문법 및 철자 오류

피싱 이메일의 흔한 징후 중 하나는 철자 오류입니다. 대부분의 기업들은 이메일 발송 전에 철자 검사 기능을 사용합니다. 문법적 오류는 기업의 신뢰성을 떨어뜨리므로, 정상적인 기업이라면 이메일을 발송하기 전에 이러한 실수를 최소화하려 할 것입니다.

이상한 도메인명 혹은 URL

피싱 공격자는 사용자들을 속이기 위해 도메인 이름을 모방하려고 합니다. 예를 들어, "Bαnk.com"은 "Bank.com"과 유사하게 보일 수 있습니다. 따라서 URL을 주의 깊게 확인하는 것이 중요합니다.

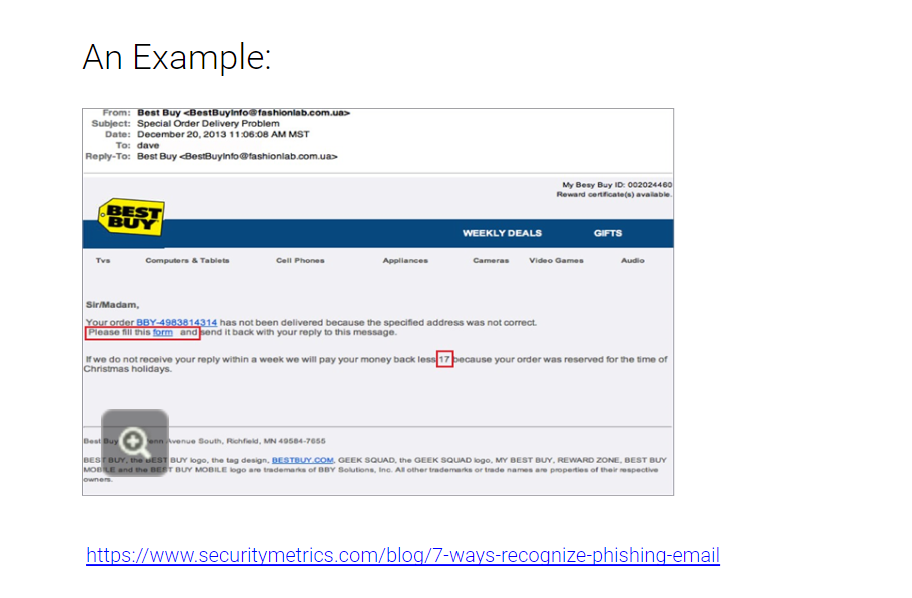

익숙하지 않거나 일관성 없는 이메일 주소

이메일의 발신자도 주의해야 할 요소입니다. 이메일 헤더에는 "friendly-from" 필드와 "from" 필드가 있습니다. "friendly-from" 필드는 쉽게 조작될 수 있지만, "from" 필드는 쉽게 변경되지 않습니다. 따라서 "from" 필드가 비즈니스 주소가 아니거나 심지어는 개인 메일인 경우, 피싱 이메일일 가능성이 있습니다.

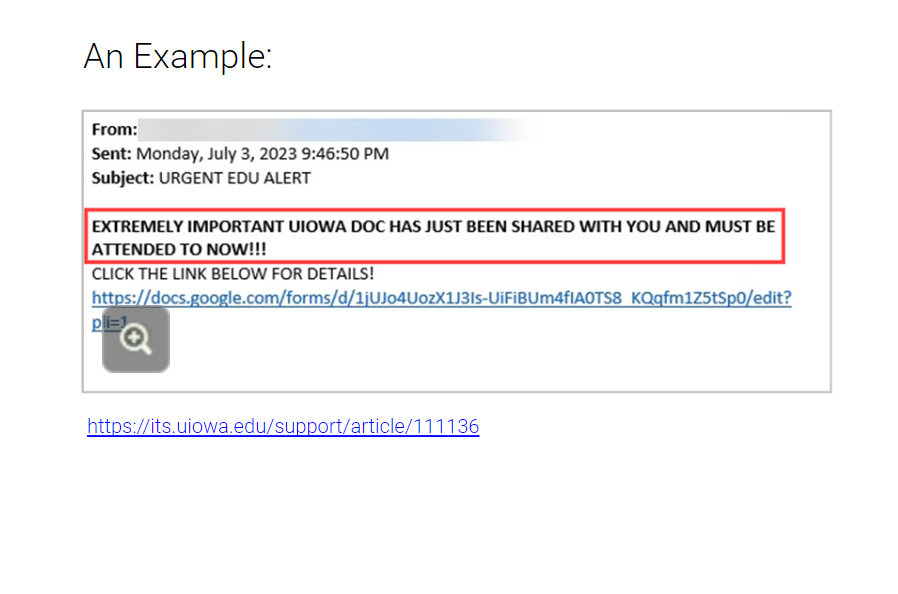

긴급한 요청

피싱 공격의 또 다른 일반적인 특징은 긴급함을 전달하는 것입니다. 예를 들어, 은행을 사칭한 이메일이 큰 금액의 이체가 발생했다고 주장하면서 확인을 요구할 수 있습니다. 이러한 긴급함은 사용자에게 기시감이 들 타이밍을 주지 않기 위해서 입니다.

의심스러운 첨부파일

예상치 못한 첨부파일이 있는 이메일을 받았다면, 주의해야 합니다. .zip, .exe, .xlsm 등의 확장자를 가진 파일은 악성 코드를 실행할 수 있습니다. 이러한 첨부파일은 반드시 안티바이러스 소프트웨어로 스캔해야 하며, 신뢰할 수 없는 출처의 매크로는 실행하지 말아야 합니다.

이상한 요청

업무에 대해 조직이 따르는 일반적인 절차와 상이한 요청은 의심해봐야 합니다. 예를 들어, IT팀이 보통 정기적으로 미팅을 통해 소프트웨어를 설치해왔는데, 갑작스럽게 장치에 해당 소프트웨어를 설치해달라는 요청이 메일로 온다면 주의해야 합니다.

모호함

일부 피싱 이메일은 업무 내용이 구체적이지 않고, 모호하거나 애매한 내용을 포함하여 사용자가 링크를 클릭하거나 첨부파일을 다운로드하도록 유도합니다. 예를 들어, "당신이 요청한 대로"라는 이메일이 실제 요청이나 회의와 관련이 없다면 주의해야 합니다.

수신자가 해당 내용에 대해 아는 바가 없음

참여하지 않은 경품 행사에서 당첨되었다거나, 사용하지 않는 서비스에 대한 할인 혜택을 받았다는 이메일을 받았다면, 이는 피싱 시도의 가능성이 높습니다.

자격 증명 요청

피싱은 주로 이메일을 통해 이루어지지만, 항상 그런 것은 아닙니다. 더욱 정교한 피싱 공격은 합법적인 제품이나 서비스의 웹사이트를 모방하여 사용자가 자격 증명을 입력하도록 유도합니다. 공격자는 이렇게 획득한 자격 증명을 사용하여 웹사이트에 접근합니다.

Impact of Phishing

피싱의 비용

최근 피싱 통계에 따르면, 피싱은 사이버 침해사고의 주요 원인 중 하나입니다.

RiskIQ는 전 세계 기업이 피싱으로 인해 매분 약 17,000달러를 잃고 있다고 추정하고 있습니다.

IBM에 따르면, 피싱의 결과는 조직에 평균 460만 달러의 연간 비용을 초래할 수 있습니다.

피싱의 함의

피싱이 조직에 미치는 피해는 재정적 비용에 국한되지 않습니다. 다른 여러 분야에서도 추가적인 영향이 있습니다.

보안적 위험

많은 피싱 캠페인은 자격 증명의 도둑질을 목표로 합니다. 피싱은 조직의 자원에 대한 무단 접근을 초래할 수 있습니다. 경우에 따라, 공격자는 피싱을 통해 악성 소프트웨어를 전달하여 조직에 해를 끼치고 여러 위험한 방식으로 서비스를 영향을 줄 수 있습니다:

- 서비스 거부 공격(DoS)

- 랜섬 웨어

- 데이터 삭제

- 데이터 조작

- 데이터 추출

- PUP(원치 않는 프로그램) 설치

비즈니스적 위험

피싱의 영향은 조직의 비즈니스 명성에도 해를 끼칠 수 있습니다. 피싱을 통해 전달된 랜섬웨어에 영향을 받은 기업은 대중의 신뢰를 잃게되고 결과적으로 귀중한 고객들을 잃을 수 있습니다. 또한, 서비스 중단으로 인한 시간과 자원의 손실 비용 역시 치명적일 수 있습니다.

법적 위험

성공적인 피싱 캠페인으로 인한 재정적 손실이 충분하지 않다면, 귀사의 비즈니스는 정부 기관으로부터 규제 벌금도 부과받을 가능성이 높습니다. 지역에 따라 잘못된 데이터 처리와 남용에 대해 책임을 질 수 있습니다.

UK GDPR은 최대 1,750만 파운드(약 307억) 또는 회사 수익의 4% 중 높은 금액에 해당하는 벌금을 부과할 수 있습니다.

EU에서는 벌금이 더욱 높아질 수 있으며, 최대 2,000만 유로(약 296억) 또는 연간 수익의 4%에 이를 수 있습니다.

Phishing Awareness for IT

IT 팀으로서 네트워크를 효과적으로 보호하고 비즈니스를 유연하게 운영하기 위해서는 피싱 공격에 대한 제대로 된 방어 방법을 이해하는 것이 필수적입니다.

EDR(Endpoint Detection and Response) 및 AV(안티바이러스) 소프트웨어

- 왜 필요한가?

Antivirus(AV) 소프트웨어나 EDR(Endpoint Detection and Response) 에이전트를 엔드포인트에 설치하면 의심스러운 파일을 격리할 수 있습니다. 특히 Next Generation Antivirus(NGAV)는 파일의 서명 뿐만 아니라 휴리스틱 속성을 통해 효과적인 탐지가 가능합니다.

- 어떻게 해야 하나?

모든 엔드포인트와 서버에 AV 소프트웨어 또는 EDR 에이전트를 설치하는 것이 가장 좋은 방법입니다. 이를 통해 보안 팀은 네트워크에서 더 높은 가시성을 확보할 수 있습니다.

피싱 블록리스트

- 왜 필요한가?

블록리스트를 사용하면 직원들이 이미 알려진 피싱 사이트에 접근하는 것 자체를 방지하고 피해를 줄일 수 있습니다.

- 어떻게 해야 하나?

블록리스트를 조직 네트워크와 인터넷 사이의 게이트웨이 또는 프록시 서버에 설치하여 피싱 사이트에 대한 통신을 차단해야 합니다.

사이트 분석기

- 왜 필요한가?

프록시의 일환으로 사이트 분석기를 사용하면 추가적인 보안을 제공합니다. 분석기를 통해 목적지 사이트에서 악의적인 활동이 발견되면 해당 통신이 차단됩니다.

- 어떻게 해야 하나?

Zscaler, Forcepoint, Squid와 같은 프록시 서버 솔루션은 사이트 분석기를 함께 제공하여 이를 활용할 수 있습니다.

이메일 모니터링

- 왜 필요한가?

이메일을 통해 대다수의 피싱 공격과 바이러스가 전달됩니다. 따라서 이메일 활동을 모니터링하는 것은 필수적입니다.

- 어떻게 해야 하나?

이메일 서버 또는 클라우드에 이메일 지연 솔루션을 설치하여 모든 수신 및 발신 이메일을 모니터링할 수 있습니다.

시스템 및 네트워크 모니터링

- 왜 필요한가?

모든 사용자의 시스템 활동을 모니터링하여 의심스러운 행동을 탐지하고, 평범한 정규적인 활동의 baseline을 설정하여 이를 통해 비정상적인 패턴을 찾는 것이 중요합니다.

- 어떻게 해야 하나?

로그를 여러 장소에 백업하여 데이터 접근을 보장합니다. 로그 검색을 쉽게 하기 위해 Splunk, Kibana와 같은 인덱싱 소프트웨어를 사용할 수 있습니다.

팀 교육

- 왜 필요한가?

보안 솔루션을 아무리 도입하더라도, 직원들이 피싱 공격의 표적이 될 수 있습니다. 따라서 직원 교육은 필수적입니다.

- 어떻게 해야 하나?

피싱 시뮬레이션을 통해 직원들의 인식 수준을 평가하고 교육할 수 있습니다.

사이버 인텔리전스

- 왜 필요한가?

사이버 인텔리전스 서비스는 잠재적인 위협을 미리 감지할 수 있도록 돕습니다.

- 어떻게 해야 하나?

Anomali, Intezer와 같은 서비스를 이용하여 미리 취약점 정보를 확보할 수 있습니다.

시스템 정기 패치

- 왜 필요한가?

제로 데이(취약점이 발표된 날) 공격을 최소화하기 위해 시스템을 최신 상태로 유지하는 것이 중요합니다.

- 어떻게 해야 하나?

정기적으로 소프트웨어 및 시스템 패치를 수행하여 보안을 강화합니다.

고객 보호

- 어떻게 해야 하나?

- 비밀번호 정책 설정

- 비밀번호는 정기적으로 만료되도록 하고, 로그인 실패 횟수에 따라 계정을 잠그거나 타임아웃을 설정해야 합니다.

- 복잡한 비밀번호를 요구하며, 대문자와 소문자, 숫자, 특수 문자를 포함하고 최소 8자 이상으로 설정해야 합니다.

- 필요 시 회사에서 비밀번호를 생성하여 사용자에게 제공하는 방법도 고려할 수 있습니다.

- 다중 인증(MFA) 도입을 권장합니다. - 사용자 자격 증명 초기화

- 사용자가 악성 도메인에 데이터를 제출한 경우, 해당 계정의 자격 증명을 초기화하여 민감한 데이터를 보호해야 합니다. - 이상한 참조자 확인

- CDN이나 리버스 프록시의 로그를 사용하여 서비스에 대한 접근과 이상한 참조자를 상관관계 분석합니다.

- 이를 통해 사용자가 피싱 페이지에 데이터를 제출했는지 확인할 수 있습니다. - 레지스트라에 신고

- 피싱 페이지가 발견되면 도메인 도구를 통해 사이트 등록기관을 확인하고, 악성 콘텐츠에 대해 기관에 알립니다.

- 등록기관은 도메인 소유자에게 경고하고 악성 콘텐츠를 제거하기 위한 조치를 취할 것입니다. - 피싱 사이트에 가짜 자격 증명 삽입

- 모니터링을 위해 일부러 "미끼 자격 증명" 목록을 생성하여 피싱 사이트에 제공합니다.

- 이러한 자격 증명이 사용될 때마다 경고하는 규칙을 설정하여 공격자의 위치, IP 등을 추적할 수 있습니다.

- 이를 통해 법 집행 기관에 사기 활동에 대한 고발을 할 수 있습니다.

Phishing Awareness for SOC Personnel

모니터링 방법론

분석가의 사고방식은 가능한 한 많은 관련 데이터를 수집한 후, 이를 분석 과정에서 정리하고 선별하는 데 있습니다. 모든 관련 데이터를 수집한 후, 이를 정리하여 조사에 도움이 될 수 있는 부분만 좁혀나가야 합니다. 필요한 데이터를 얻었다면, 이를 조작하거나 조정하여 특정 패턴이 있는지 확인해 봅시다.

데이터를 따라라

데이터는 조사의 방향을 결정해야 합니다. 조사를 진행하면서 어떤 일이 발생할 수 있는지 가설을 세우고, 가지고 있는 정보를 통해 이를 확인하거나 반증해야 합니다. 알림과 그 맥락을 이해하기 위해 과거에 유사한 알림이 있었는지 찾아보는 것도 중요합니다.

IOC(침해 지표)가 이미 조사된 적이 있는지 확인해야 하며, 알림을 이해하지 못할 경우, 해당 알림을 발생시킨 쿼리나 규칙을 확인해보는 것도 좋은 방법입니다. 이는 왜 해당 알림이 트리거되었는지에 대한 추가적인 단서를 제공할 수 있습니다.

문서화

문서화 과정에서는 알림을 해결하기 위해 취한 조치를 설명해야 합니다. 알림과 관련된 내용은 마치 해당 알림을 처음 보는 사람을 위해 작성하는 것처럼 문서화하는 것이 좋습니다. 어느 정도의 정보를 제공해야 할지 확신이 서지 않는다면, 데이터가 부족하기보다는 풍부하게 제공하는 것이 더 낫기 때문입니다. 단, 데이터가 관련성이 높고 주요 포인트가 명확하게 전달되는 것이 중요합니다.

IOC(침해 지표)

IOC는 알림과 관련된 데이터로, 조사와 향후 공격을 방지하는 데 사용될 수 있습니다. 대표적인 IOC 예시는 다음과 같습니다:

- IP 주소

- 이메일 주소

- 도메인

- 파일 해시

OSINT(오픈 소스 정보)

OSINT는 누구나 접근할 수 있는 소스를 통해 어떤 대상이나 사람에 대한 데이터를 찾는 방법입니다. 공격자, 파일, 사이트 및 외부 IP에 대한 정보를 수집하는 데 OSINT를 활용할 수 있습니다.

조사에 유용한 사이트 목록

- IoT 장치 및 오픈 포트 확인: [Shodan](https://www.shodan.io/)

- IP 주소 정보 확인: [IPVoid](https://www.ipvoid.com/)

- IP 주소가 악성인지 확인: [AbuseIPDB](https://www.abuseipdb.com/)

- IP 주소의 배너 정보 수집: [Censys](https://censys.com/)

- 사이트가 피싱 사이트인지 확인: [CheckPhish](https://checkphish.bolster.ai/)

- 사이트가 피싱 목록에 있는지 확인: [PhishTank](https://www.phishtank.com/)

- 여러 위치에서 사이트가 동작하는지 확인: [Where's It Up](https://wheresitup.com/)

- 도메인 Whois 정보 확인: [DomainTools Whois](https://whois.domaintools.com/)

- 사이트가 악성인지 확인: [Sucuri SiteCheck](https://sitecheck.sucuri.net/)

- 사이트가 악성인지 확인(Zscaler): [Zulu Zscaler](https://zulu.zscaler.com/)

- DNS 쿼리 도구: [DNSDumpster](https://dnsdumpster.com/)

파일 및 샌드박스 검사 사이트

- [VirusTotal](https://www.virustotal.com/gui/home/search)

- [Comodo Valkyrie](https://valkyrie.comodo.com/)

- [Open Threat Exchange](https://otx.alienvault.com/dashboard/new)

- [Hybrid Analysis](https://www.hybrid-analysis.com/)

- [Anyrun Sandbox](https://any.run/)

- [Talos File Reputation](https://talosintelligence.com/talos_file_reputation)

- [Metapicz 메타데이터 추출기](http://metapicz.com/#landing)

- [Joe Sandbox](https://www.joesandbox.com/)

- [Intezer Sandbox](https://analyze.intezer.com/)

시스템 정기적 패치

시스템을 정기적으로 업데이트하고 패치하는 것은 기본적인 보안 유지의 핵심입니다. 최신 패치를 적용하면 알려진 취약점을 해결하고 잠재적 공격을 예방할 수 있습니다.

이메일 확인

조사 중 이메일 발신자를 파악하기 위해 활용할 수 있는 사이트는 다음과 같습니다:

- 리버스 이메일 조회: [That’s Them](https://thatsthem.com/challenge?r=%2Freverse-email-lookup)

- 이메일 수집 및 조회: [Hunter](https://hunter.io/)

- CLI 도구로 이메일 조사: [Harvester](https://github.com/laramies/theHarvester)

소셜 미디어 활용

소셜 미디어를 통해 이메일 또는 IOC를 추적하고 이를 특정 인물과 연결할 수 있습니다. 대표적으로 OSINT에 많이 사용되는 소셜 미디어 플랫폼으로는 Facebook, LinkedIn, X(구 Twitter), WhatsApp 등이 있습니다.

의심스러운 활동

다음과 같은 활동은 보안 침해가 있었을 가능성을 나타내며, 조사가 필요할 수 있습니다:

- 호스트에서 서명되지 않은 파일 실행

- 동일한 도메인에 대한 높은 네트워크 연결 수

- 대량의 DNS 트래픽 발생

- 예상치 못한 경로/권한에서 동작하는 프로세스

- 예상치 못한 오픈 포트

- 의심스러운 발신자로부터의 이메일

- 특정 도메인에서 다수의 핑 발생

- 클라우드로 대량의 데이터 업로드

- 동일한 제목의 이메일이 많은 사용자에게 발송됨

Common Attack Types - Analyzing Phishing

Q1

정답

1. The sender's address does not give the impression of an official DHL postal service address

2. By hovering over the link embedded in this email, a fake DHL website address is displayed

3. The email lacks any official DHL information like customer service number, address, etc.

4. The link is embedded inside the text to hide the address it redirects to

5. The email does not provide any personal or specific details related to the recipient (address, order, etc.)

Q2

정답

1. The website is completely empty, except for the credentials bars and a submission button

2. The domain address is not the actual DHL address

3. There is a crossed lock before the address, meaning the connection is not encrypted or secure

Q3

정답

1. No, I might not even be waiting for a shipment to be made (배송 자체를 시킨적이 없음)

2. No, there is no reason for the posting service to ask for my email credentials

Q4

정답

I was transferred to the default index page of the web service that runs the website

Q5

정답

A failed "Get" request from the official real DHL site of a "favicon.gif" icon

Q6

정답

The button tried to forward the credentials I submitted to a page named "action_page.php" but failed

Q7

정답

1. To not open emails from unrecognized email addresses

2. To check the authenticity of the attached links, avoid opening them or downloading any files attached

3. To look for misleading URL addresses and bugs in the website

4. To avoid entering any credentials to non-secure websites

5. To carefully examine the sender, context, and logic behind every email received

'기타 > Cyberbit' 카테고리의 다른 글

| AWS Security Basics - Introduction to Compute Resources Security (0) | 2024.07.30 |

|---|---|

| AWS Fundamentals - External and Internal Users (0) | 2024.06.27 |

| Splunk's Advanced search syntax (0) | 2024.05.26 |